Jetzt für WordPress verfügbar

Schau es dir an

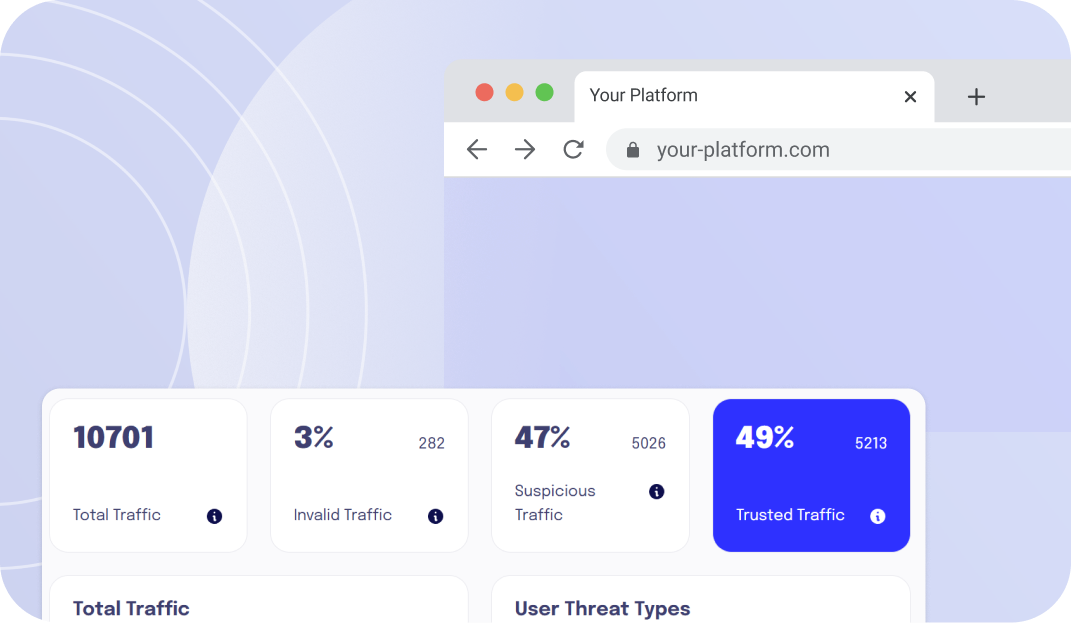

Credential-Stuffing, gestohlene Passwörter und automatische Anmeldeversuche führen zu gehackten Konten, Betrug und Verlust des Kundenvertrauens. Trusted Accounts blockiert verdächtige Anmeldungen in Echtzeit für Sorgen Sie für die Sicherheit Ihrer Nutzer und den Schutz Ihrer Marke.

Erkennen und blockieren

Erkennen und blockieren Sie Credential-Stuffing-Angriffe sofort

Verdächtig kennzeichnen

Verdächtige Anmeldemuster und -verhalten melden

Legitim validieren

Validieren Sie legitime Benutzer im Hintergrund, um Reibungsverluste zu vermeiden

Marke schützen

Schützen Sie den Ruf Ihrer Marke, indem Sie Betrug verhindern

Schutz des Benutzerkontos

Erkennen und stoppen Sie Übernahmen, bevor sie sich auf Ihre Nutzer auswirken.

Benutzervalidierung und -verifizierung

Bestätigen Sie riskante Logins oder Kontoaktionen, ohne echte Benutzer zu belasten.

Bot-Erkennung

Blockieren Sie automatisierte Angriffe wie Credential-Stuffing und Brute-Force.

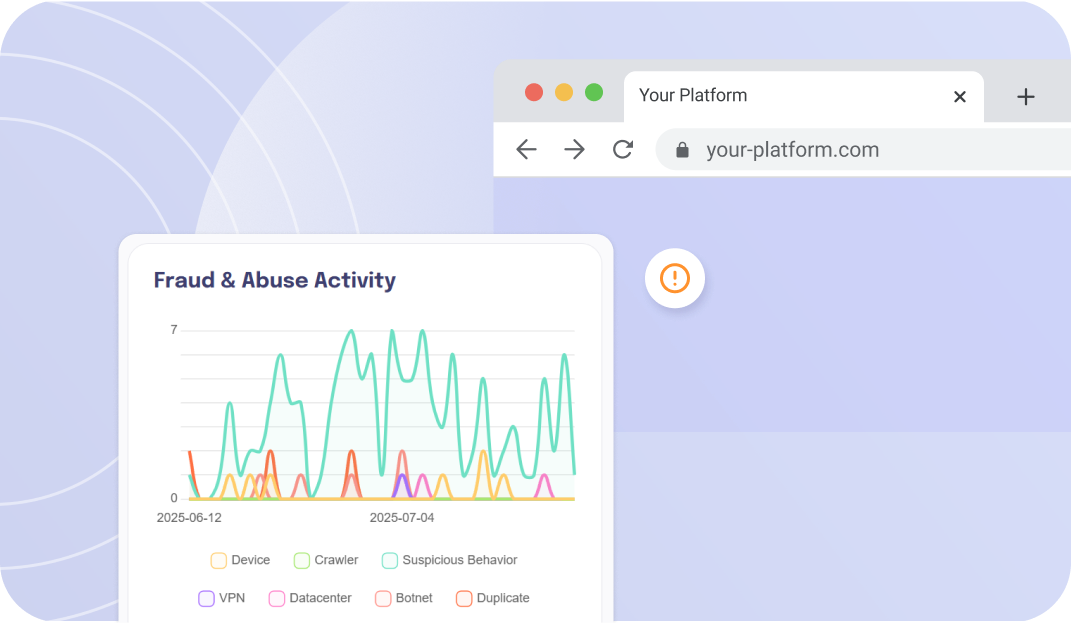

Schutz vor Betrug und Missbrauch

Identifizieren Sie kompromittierte oder doppelte Konten, bevor sie Schaden anrichten.

Schutz vor Betrug und Missbrauch

Erkenne gefälschte Konten, Werbebetrug, Umfragemanipulation, Desinformation und mehr.

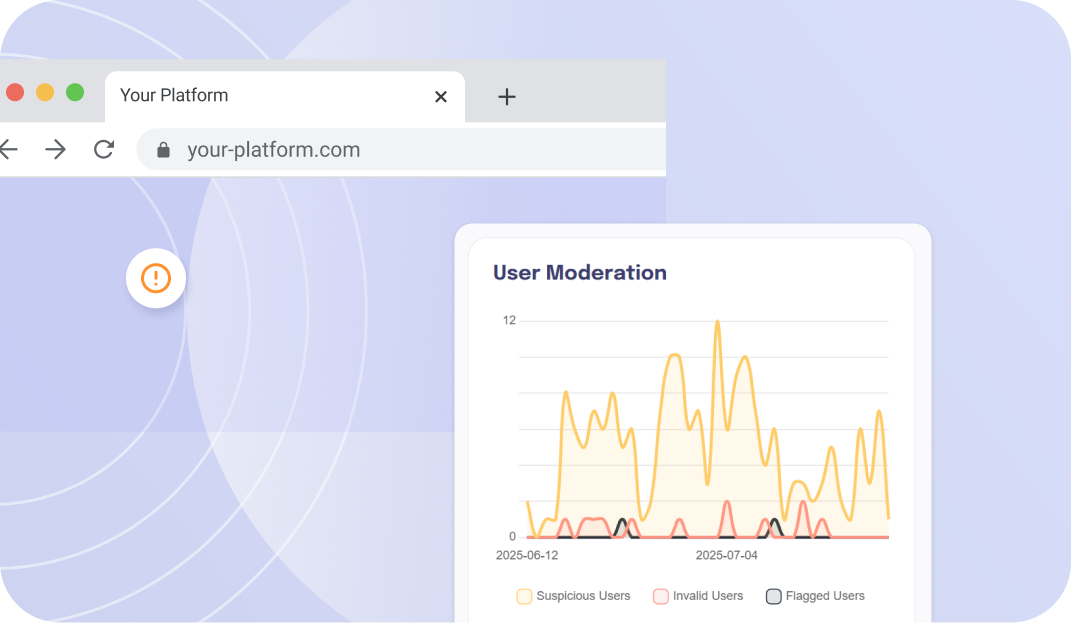

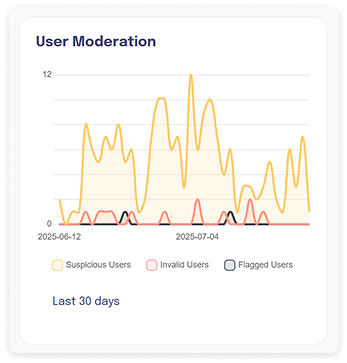

Moderation durch die Community

Gehe effektiv und effizient mit verdächtigen oder ungültigen Benutzern um.

Schutz des Benutzerkontos

Automatische Prüfungen für authentische Benutzer, zusätzliche Prüfungen nur für verdächtige Benutzer.

„In Trusted Accounts sehen wir das Potenzial, unsere Verifikationsrate zu erhöhen und so Fake-Accounts, Trolle, Hass und Desinformation effizienter zu moderieren.“

Produktleiter, DER STANDARD

Erfahren Sie mehr über vertrauenswürdige Konten, bevor Sie beginnen.

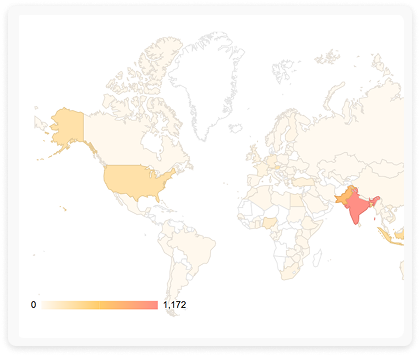

Wir analysieren das Anmeldeverhalten, Gerätefingerabdrücke und Netzwerksignale, um verdächtige Muster sofort zu erkennen.

Nein — die Validierung wird im Hintergrund ausgeführt, wobei nur bei eindeutig riskanten Anmeldungen zusätzliche Probleme auftreten.

Ja — wir erkennen und blockieren automatische Anmeldeversuche, bevor sie Konten erreichen.

Ja — Trusted Accounts lässt sich in alle wichtigen Anmelde- und Identitätsplattformen integrieren.

Die meisten Plattformen blockieren die meisten Angriffe innerhalb von 24 Stunden nach ihrer Inbetriebnahme.